Etymologiquement, la cryptographie se rapporte aux faits « d’écrire » et de « cacher ». Elle est donc intimement liée aux notions d’intégrité, d’authenticité et de confidentialité. Sous l’angle de la confidentialité, elle désigne des techniques permettant de transformer un message lisible en un message non lisible par ceux qui n’ont pas à en avoir connaissance, au moyen de secrets ou de clés.

Aussi, le chiffrement est un procédé de cryptographie rendant a priori impossible la lecture d’un message par celui qui ne possède pas la clé de déchiffrement. C’est d’ailleurs toute la différence entre les termes « déchiffrer » et « décrypter » : le déchiffrement permet de retrouver le message original pour celui qui possède la clé de déchiffrement alors que le décryptage consiste à le retrouver sans avoir la clé.

A cet égard, il est souvent opéré une distinction entre les algorithmes de chiffrement symétrique qui se fondent sur une même clé et les algorithmes de chiffrement asymétrique qui se fondent sur deux clés : une clé publique pour chiffrer et une clé privée pour déchiffrer. Par exemple, le chiffrement couramment utilisé pour sécuriser les transactions bancaires via internet est une technique de chiffrement asymétrique.

Ainsi, un individu malveillant, s’il ne peut obtenir la clé de déchiffrement, peut recourir à certaines méthodes comme l’« attaque par force brute », c’est-à-dire trouver la clé de déchiffrement en épuisant toutes les combinaisons possibles ou encore faire appel à des algorithmes aux propriétés adéquates. Or, les meilleures clés de déchiffrement actuelles ont des longueurs très importantes, ce qui nécessite une puissance de calcul et/ou un temps de calcul considérable.

C’est ici que la notion d’ordinateur quantique intervient.

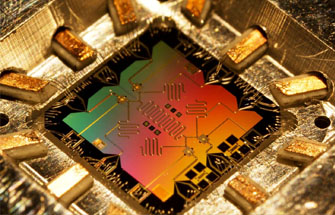

S’appuyant sur les propriétés quantiques de la matière, l’ordinateur quantique ouvre des perspectives hors de portée des ordinateurs classiques. A la différence du bit qui ne peut prendre qu’une valeur à la fois (0 ou 1), le bit quantique (ou qbit) exploite le principe de superposition quantique pour évoluer dans des superpositions d’états 0 et 1. Un ordinateur quantique est donc voué à effectuer des calculs beaucoup plus rapidement qu’un ordinateur traditionnel.

A cet égard, certains auteurs ne manquent pas d’évoquer la notion de « suprématie quantique » qui marque le moment où l’ordinateur classique ne pourra plus rivaliser avec un ordinateur quantique. Des seuils divers du nombre de qbits à atteindre sont évoqués alors même que plusieurs sociétés prétendent déjà être sur le point de franchir ledit seuil (cf. notam. IBM, Google, Intel).

Ensuite, certains algorithmes quantiques comme par exemple l’algorithme de Shor seraient, s’ils sont implémentés dans un ordinateur quantique, susceptibles de porter une charge sévère à l’encontre de nombreux systèmes de chiffrement vulnérables aux techniques de factorisation de la clé publique.

Or, la question semble suffisamment sérieuse pour que se développe un domaine de la recherche consacré à la cryptographie post-quantique, c’est à dire une cryptographie capable de résister à un attaquant doté d’un ordinateur quantique.

Aussi, si la cryptographie a su évoluer depuis l’Antiquité jusqu’à nos jours, il est probable que cette discipline n’a pas fini de livrer son lot de secrets.